360集团从2014年开始布局汽车网络安全,已发现数百个网络漏洞,覆盖多家车企、多种车型。凭借网络安全的多年从业经验,除了针对车载网络发布安全评估工具,360集团也参与了相关国家标准与行业标准的制定,为降低汽车网络安全性风险做出贡献。

360政企安全车联网安全研究院院长严敏睿围绕《智能网联汽车网络安全攻防实践》发表主题演讲,围绕网络安全现状,红队(攻击者)视角,攻防实践三部分展开。以下是演讲内容整理:

360政企安全车联网安全研究院院长严敏睿

网络安全现状

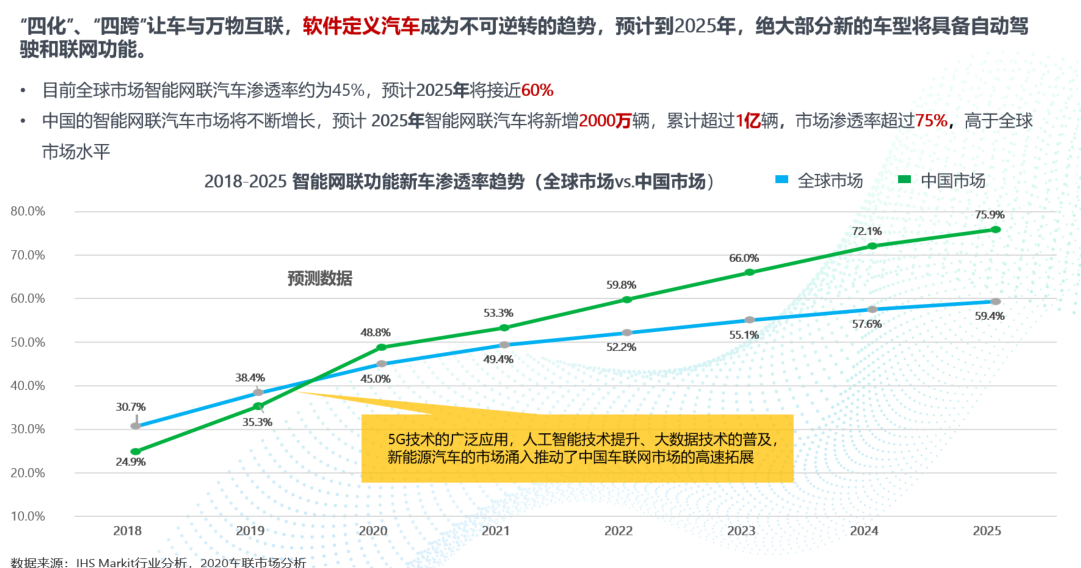

各位好,我们将更多从攻击者的角度、从红队的角度看汽车网络安全的现状,以及如何做一些攻防实践。“四化”,“四跨”让车与万物互联,软件定义汽车成为不可逆转的趋势。目前全球市场智能网联汽车渗透率约为45%,预计2025年将接近60%。与此同时,中国的智能网联汽车市场将不断增长,预计2025年智能网联汽车将新增2000万辆,累计超过1亿辆,市场渗透率超过75%,高于全球市场水平。

智能网联化趋势下,车载T-BOX、IVI系统、OBU车载设备等外连端口的增加也给汽车带来更多的网络安全风险。目前,网络安全事件数量正在逐年上升,大家能了解到的还只是冰山一角。相比于互联网,车联网由于打破了虚拟世界和物理世界的边界,会更多地影响到人身安全和社会安全,造成经济损失,甚至影响国家安全。

图片来源:360政企安全集团 严敏睿

红队(攻击者)视角

接下来从红队视角谈谈安全的内容:攻击者首先会针对车联网的整个架构去分析具体的攻击面,建立一个比较好的攻击路径,接下来主要从云端、车端、路端三块展开攻击。云端一般指TSP(telematic service provider),其中包括CP(content provider)/SP(service provider),。黑客从云端入手,主要就是针对远程控制发起攻击,比如通过OTA功能下发自己编写的病毒或者木马,实现对车辆的远程控制,这也是网络攻击的传统方案。

第二块是车端功能,车端功能是网络安全的新兴领域,但很多IOT攻击也可以应用于车端。360团队就是从IOT的网络安全逐步转移至汽车的网络安全领域。比如说充电、车载智能ECU、车载娱乐系统、远程通信模块。车载娱乐系统大部分都基于安卓、Linux系统,黑客可以利用传统安全中的经验,针对无线通信发起攻击。此外,黑客也会针对具备车端充电口、车载OBU等功能发动攻击。第三块是路端,路端也是很多黑客会关注的内容。

图片来源:360政企安全集团 严敏睿

要从攻击者角度去构建攻击链路,就需要考虑到哪些端口可以侵入系统。为了实现远程控制汽车的目的或者实现远程窃听的目的,需要构建一个攻击链路,从wifi和蓝牙侵入到车载娱乐系统、再到车载网络、最后到某一个执行器,值得注意的是,黑客还可以从充电桩等外部接口切入。

除了车端、云端、路端以外,还需要注重后端网络。目前,国内车企大部分都是走APN网络,很多车企在使用APN专线后,忽略了企业内部的网络安全,从车端sim卡直接连到车企内网,没有任何访问限制,甚至可以直接访问到办公网。国外车企和国内车企对这块的理解不太一样,国外大部分车载服务会放公网部署双向证书认证。

接下来分享黑客最喜欢攻击的两个点,一个是云平台,我们见到很多云平台都有的问题是:采用了非常简单的进入口令。因此,云平台是黑客比较方便的切入口。另一个点就是VPN,许多企业的VPN没有作双因子认证,且很多密码非常简单,有些内部员工把VPN的说明文件直接传到文库上,在网络上甚至可以搜到默认密码是什么。

图片来源:360政企安全集团 严敏睿

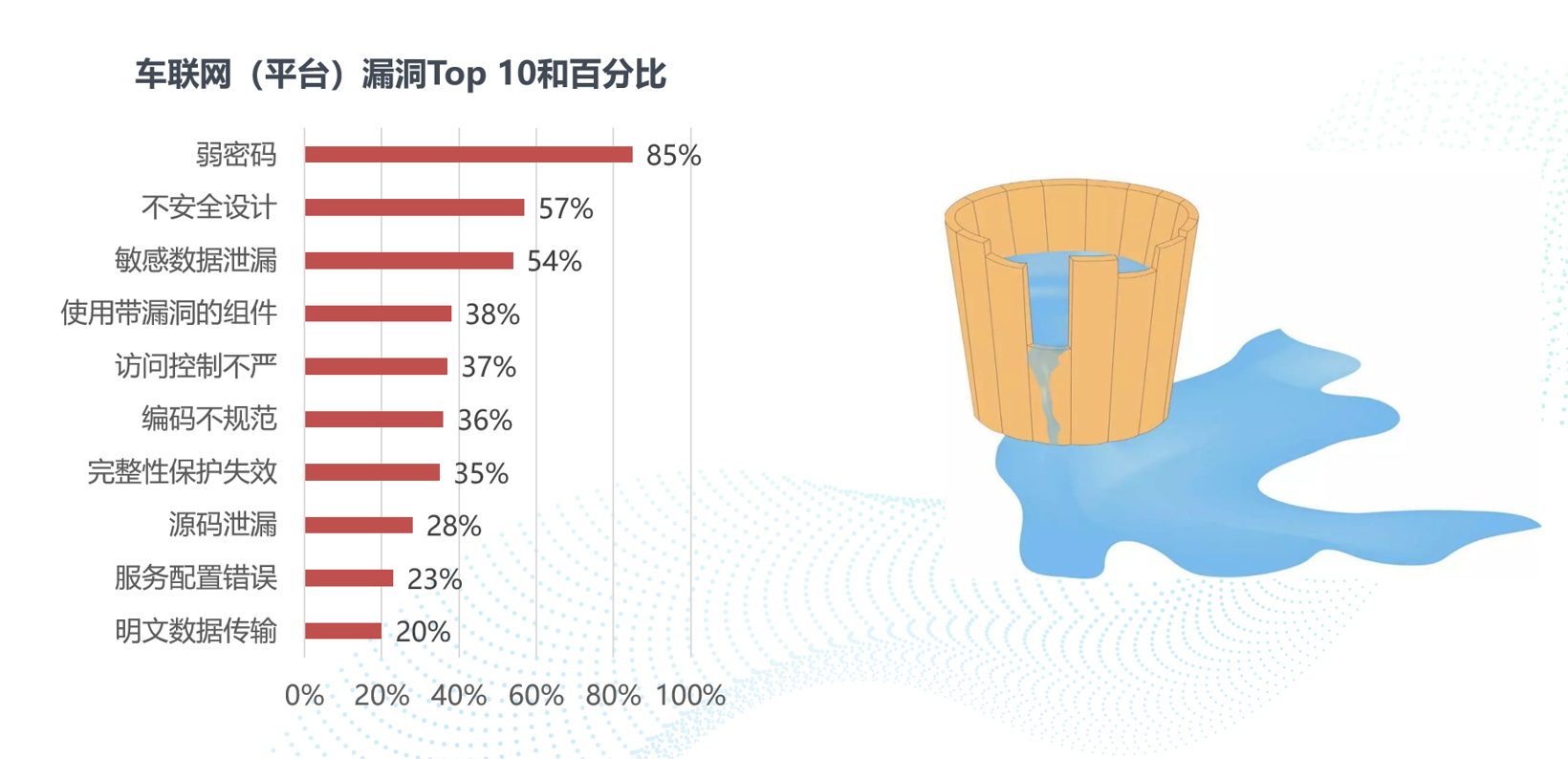

作为一个企业,要把全部安全边界全都做好,然而黑客只需要找到一个点进行攻击,这就是水桶效应,攻防双方在投入和收益上是非常不对等的。对于传统黑客而言,本身已经熟悉基本的内核系统,比如wifi、蓝牙、蜂窝网络这些系统,传统黑客已经研究得非常深入了,每年在信息安全的国际会议上都可以看到各种漏洞的分享。

下图是360团队之前统计过的车联网车端安全漏洞,比重最大的就是弱认证、无认证,由于传统汽车最开始本没有对外连接的功能,所以不去考虑网络安全认证、且密码复杂度低。但是随汽车外接接口增加,尤其是连接车载以太网之后,就需要考虑这些必要的安全认证。

图片来源:360政企安全集团 严敏睿

其次是调试接口无防护,以及使用不安全的组件,黑客可以通过某些组件的漏洞获得权限,进一步做攻击。此外,敏感信息泄露也需要重视,这块更多体现在配置文件的泄露上,可能是后端URL、IP、认证证书、ECU之间通信证书类文件的泄露。后面还有升级过程劫持,传统方式是通过应用商店,将APK包替换成自己的,把病毒种上去。还有蜂窝网络劫持,有些车企的车控功能是通过蜂窝网络去传输的,那么联合基站,黑客发一个短信,就可以进行劫持,直接对车门开合进行控制,甚至是启动引擎。

图片来源:360政企安全集团 严敏睿

现在说一下红队,也就是恶意攻击者的目的。汽车网络安全领域的攻击者相比于传统网络安全领域,起步成本就更高。那么我们就需要考虑为什么攻击者愿意去攻击汽车,实际上,在汽车网络安全领域,勒索钱财并没有太大价值。相比而言,利用隐私可以撬动更大的价值,通过攻击知名品牌的汽车,结合车上的录音设备,可以获取到商业机密并在二级市场进行变现等等。

从蓝队,也就是防守方的角度看,首先预算的投入肯定是有限的。因为现在网络安全对车企而言,只是为了满足合规需求,帮助车型上市,这是最底线的需求。其次,可能有些企业会有更好的想法,或是豪华品牌汽车投入更多的钱去完善网络安全能力。

相比较而言,红队有组织有背景、投入精力大,可以做更多的事情,产出大小也是主要根据目的的不同,杠杆较高,面临高风险,但也可以产生高收益。而蓝队的基础需求是合规,本身就要增加成本,但也不一定能提高销量。对于蓝队而言,攻击方是一个看不见的敌人,他可能从云端过来,也可能从车端过来,或者从供应链过来。总体而言,车企涉及的子公司、车联网和生态网都可能成为攻击者的侵入面。

目前,车企的主要安全手段还是把传统的IT防御挪到车上。还有一个时间窗口的问题,假设我们发现一个漏洞,发现以后去溯源和响应,协调供应商、测试修复方案是否可以实现,这样修复下来会有3-7天的时间窗口,留给黑客攻击的时间比较多。

就行业而言,很多企业更多已经提出了渗透测试的服务需求,但实际上连合规的基础要求都没有做到。这里简单介绍一下合规测试和渗透测试,这两种测试的目的性是差不多的。第一,测试系统强调覆盖面,作为蓝队要把整个面覆盖全。但是作为攻击方和红队,做的是渗透为主,并不需要完全覆盖。因此,渗透测试没有那么适用于还处于网络安全初期阶段的企业。

图片来源:360政企安全集团 严敏睿

大部分车企用的VSOC,它的数据输入源是基于已有知识的输入,可能是黑IP、域名的输入,都属于已有知识。但是在汽车网络攻击的实践中,攻击方会做一个离线,让这个数据包传不上去。简单来说就是,黑客的攻击手段不一定基于已有知识,也不会用公开工具做攻击。实际上,要防御这些攻击,需要在黑客尝试攻击时就提早发现。

攻防实践

360团队是从2014年开始做汽车网络安全,当时是发现了600多个安全漏洞,这些漏洞覆盖已经上路的车型两千多万辆。现在360集团提供了网络安全运营平台,接入量差不多有210多万。基于大量的研究成果,360会申请一些专利,并参与汽车信息安全的标准制定,参与国际上顶级的信息安全会议,甚至参与一些国家课题,每年也会发布一些技术报告和白皮书。

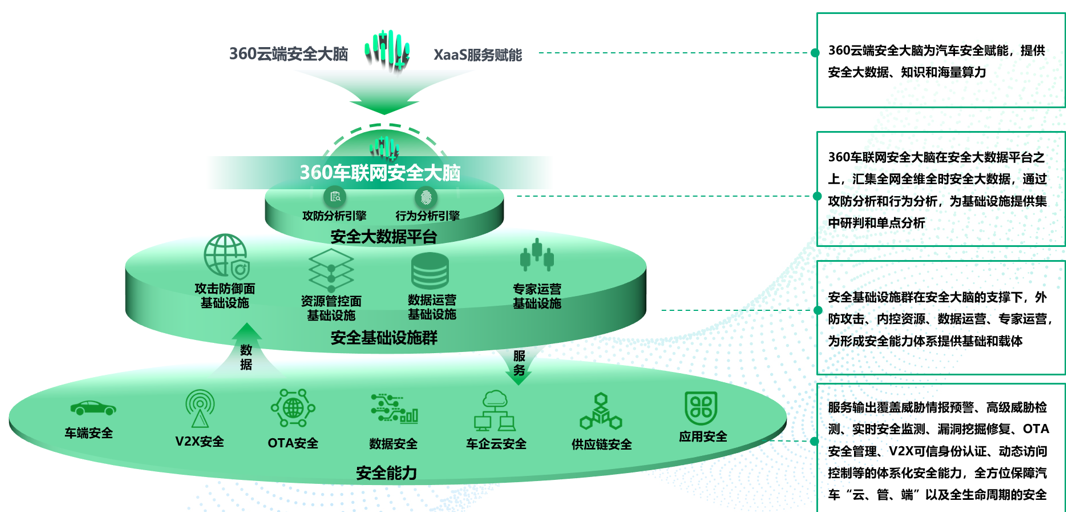

基于特征的攻击检测,其实没有太大的意义。360做的更多是基于整体的业务和上下文关联的模型检测,这才能帮助企业更早地发现一些攻击的尝试,留出足够的时间窗口做应急响应。

因为360主要是安全公司,这块也是有非常多的安全大数据,基于这些数据,我们可以发现一些固定的攻击模式:比如最开始打点、进入企业内网的横向移动、再找到最终的目标。整个攻击的链路模式是非常固定的,因此可以基于360集团提供的安全数据库去发现黑客对于车端/云平台的潜在攻击行为。

图片来源:360政企安全集团 严敏睿

360安全大脑可以给车企提供整体解决方案:包括车端、云端、路端安全、OTA升级安全等。虽然多数人认为数据安全更多体现在管理体系和技术手段上,但是要注意的是,网络安全就是一个水桶效应的东西,只要在一个点上出现问题,整个防御体系就功亏一篑了。

比如在这次的网络安全演练中,部分企业甚至连自己的资产在哪里都不知道,也不知道资产所属,只知道跑了什么业务,而不知道服务器在哪,归属权和管理权在哪,这个是非常明显的问题。其次就是一些安全人员的缺失、检测与防御手段的缺乏。还有一些是业务系统的安全设计问题、内外部威胁的感知问题,比如有的企业会更关注边界安全,而缺乏对内部数据流的观测。

总的来说,汽车整体的安全设计非常考验网络安全人员的能力,尤其在初始阶段要把所有的安全边界都考虑到:从整车到架构到零部件,再到零部件里面的每一个资产,考虑整个业务逻辑会涉及到哪些点,需要有经验的团队深入到具体的技术细节。以上就是我的分享,谢谢。

(以上内容来自360政企安全车联网安全研究院院长严敏睿于2022年8月25日由盖世汽车主办的2022中国汽车信息安全与功能安全大会发表的《智能网联汽车网络安全攻防实践》主题演讲。)

本文地址:https://auto.gasgoo.com/news/202209/13I70313968C601.shtml

好文章,需要你的鼓励

联系邮箱:info@gasgoo.com

求职应聘:021-39197800-8035

简历投递:zhaopin@gasgoo.com

客服微信:gasgoo12 (豆豆)

新闻热线:021-39586122

商务合作:021-39586681

市场合作:021-39197800-8032

研究院项目咨询:021-39197921